Obsah:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:23.

- Naposledy změněno 2025-01-23 14:38.

Toto je velmi krátký návod, který se zabývá jedním aspektem kybernetické bezpečnosti - silou služby SSL na vašem webovém serveru. Pozadí spočívá v tom, že služby SSL na vašem webu slouží k zajištění toho, aby nikdo nemohl hacknout data, která jsou přenášena na váš web a z něj. Byly dobře propagovány útoky na zranitelné služby SSL, jako je chyba Heartbleed v OpenSSL a chyba Poodle, která využívala zranitelnosti SSL 3.0. (Tato oblast je pohyblivým cílem, takže je třeba integrovat testování SSL do cyklu PDCA (ISO 27001 plan-do-check-act).)

Když je ssl nainstalován na váš web pomocí certifikátu od uznávaného poskytovatele, uvidíte, že na váš web je možné přistupovat z https://yourdomain.com. To znamená, že data jsou přenášena zpět a vpřed v šifrovaném formátu. Naproti tomu https://yourdomain.com nebo slabé šifrování odhaluje přenášená data v čistém textu, což znamená, že i dětský hacker má přístup k vašim údajům o heslech atd. Pomocí snadno dostupných nástrojů, jako je Wireshark.

Ve zbytku tohoto tutoriálu předpokládám, že budete používat Apache jako svůj webový server v Linuxu a že ke svému webovému serveru budete mít přístup prostřednictvím emulátoru terminálu, jako je například tmel. Pro jednoduchost budu také předpokládat, že váš ISP poskytl váš certifikát SSL a máte schopnost znovu konfigurovat některé jeho aspekty.

Krok 1: Testování síly vaší služby SSL

Jednoduše přejděte na https://www.ssllabs.com/ssltest/ a vedle pole Název hostitele zadejte název své domény, zaškrtněte políčko „Nezobrazovat výsledky na tabulích“a klikněte na tlačítko Odeslat. (Mějte na paměti, že byste neměli testovat žádné domény bez předchozího svolení a nikdy byste na deskách neměli zobrazovat výsledky.)

Po provedení testů vám bude přiděleno skóre F až A+. Dostanete podrobné výsledky testů, ze kterých vám snad bude zřejmé, proč vám bylo přiděleno vaše přidělené skóre.

Obvyklé důvody selhání jsou proto, že používáte zastaralé součásti, jako jsou šifry nebo protokoly. Brzy se zaměřím na šifry, ale nejprve krátké slovo o kryptografických protokolech.

Kryptografické protokoly zajišťují zabezpečení komunikace přes počítačovou síť. … Připojení je soukromé (nebo zabezpečené), protože k šifrování přenášených dat se používá symetrická kryptografie. Dva hlavní protokoly jsou TLS a SSL. Ten je zakázán používat a TLS se vyvíjí, a tak, jak to píšu, nejnovější verze je 1.3, i když ve formátu konceptu. V praxi byste od ledna 2018 měli mít pouze TLS v 1.2. povoleno. Pravděpodobně dojde k přechodu na TLV v 1.3. během roku 2018. Test Qualys vypíše, jaké kryptografické protokoly jste použili, a v současné době, pokud používáte nižší než TLS v 1.2., získáte špatné skóre.

Poslední věc, kterou je třeba říci o kryptografických protokolech, když si koupíte webový balíček a certifikát SSL u běžného poskytovatele internetových služeb, jako je GoDaddy, bude to TLS v 1.2. což je dobré, ale dále v řadě může být obtížné upgradovat, řekněme TLS v 1.3. Osobně si instaluji vlastní certifikáty SSL, a proto mám svůj osud tak říkajíc pod kontrolou.

Krok 2: Překonfigurujte Apache tak, aby prováděl změny SSL

Jednou z důležitých oblastí, které jsou testovány v testu Qualys SSL, a zaměření této části jsou šifrovací sady, které určují sílu šifrování přenášených dat. Zde je příklad výstupu z testu Qualys SSL na jedné z mých domén.

Cipher Suites # TLS 1.2 (apartmány v serverové přednostní pořadí) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (ekv. 3072 bitů RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (ekv. 3072 bitů RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (ekv. 3072 bitů RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (ekv. 3072 bitů RSA) FS128

Můžete strávit spoustu času opětovnou konfigurací konfigurace Apache, abyste odstranili červené čáry (selže) ze zprávy o testu Qualys, ale doporučuji následující přístup, abyste získali nejlepší nastavení Cipher Suite.

1) Navštivte web Apache a získejte doporučení pro použití Cipher Suite. V době psaní článku jsem sledoval tento odkaz -

2) Přidejte doporučené nastavení do konfiguračního souboru Apache a restartujte Apache. Toto bylo jejich doporučené nastavení, které jsem použil.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-ECDS -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Poznámky - Jednou z výzev je najít soubor, který potřebujete ke změně směrnice SSLCipherSuite. Chcete -li to provést, přihlaste se na Putty a přihlaste se do adresáře etc (sudo cd /etc) Vyhledejte adresář apache, jako je apache2 nebo http. Dále proveďte vyhledávání v adresáři apache takto: grep -r "SSLCipherSuite" /etc /apache2 - Získáte výstup podobný tomuto:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite VYSOKÝ: STŘEDNÍ:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite VYSOKÝ:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Důležité je poznamenat si soubor /etc/apache2/mods-available/ssl.conf nebo cokoli, co je vaše. Otevřete soubor pomocí editoru, jako je nano, a přejděte do sekce # SSL Cipher Suite:. Dále nahraďte stávající položku ve směrnici SSLCipherSuite tou výše uvedenou na webu Apache. Nezapomeňte okomentovat starší směrnice SSLCipherSuite a restartovat Apache - v mém případě jsem to udělal zadáním sudo /etc/init.d/apache2 restart

Všimněte si toho, že někdy budete muset odstranit konkrétní šifry, které vám dávají nízké skóre testu Qualys SSL (řekněme proto, že byly objeveny nové zranitelnosti), přestože jste použili doporučené nastavení Apache. Příkladem je, pokud se následující řádek zobrazí ve vaší zprávě Qualys červeně (neúspěšně) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Prvním krokem je zjistit, který kód je třeba změnit ve vaší směrnici Apache SSLCipherSuite. Chcete-li najít kód, přejděte na https://www.openssl.org/docs/man1.0.2/apps/ciphers…-toto ukazuje kód následovně: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Vezměte ECDHE-RSA-AES256-GCM-SHA384 a odeberte jej ze záznamu, který jste přidali jako směrnici Apache Apache SSLCipherSuite, a poté jej přidejte na konec tak, že jej uvedete pomocí:!

Znovu restartujte Apache a opakujte test

Krok 3: Závěr

Mám, že jste se dozvěděli něco o testování SSL. O tom se toho dá dozvědět mnohem více, ale doufám, že jsem vás ukázal správným směrem. Ve svých dalších tutoriálech se budu zabývat dalšími oblastmi kybernetické bezpečnosti, takže zůstaňte naladěni.

Doporučuje:

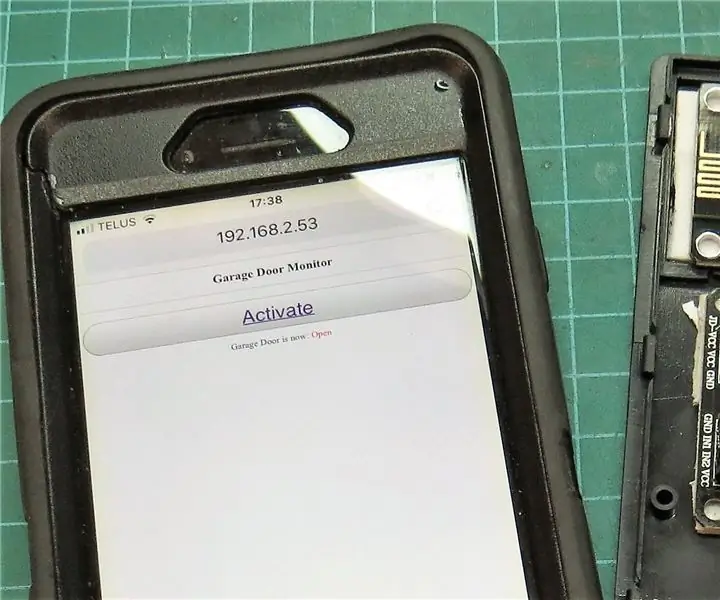

Otvírač garážových vrat se zpětnou vazbou pomocí serveru Esp8266 jako webového serveru: 6 kroků

Otvírač garážových vrat se zpětnou vazbou pomocí webového serveru Esp8266 .: Dobrý den, ukážu vám, jak jednoduše vytvořit otvírač garážových vrat.-ESP8266 je kódován jako webový server, dveře lze otevřít kdekoli na světě- zpětnou vazbu, budete vědět, že jsou dveře otevřené nebo zavřené v reálném čase-jednoduché, pouze jedna zkratka pro

LM317 Aktuální posílení tajemství !: 4 kroky

LM317 Current Boosting Secrets !: AbstractLM317 je jedním z nejpopulárnějších nastavitelných regulačních čipů. Výstupní napětí regulátoru lze nastavit od 1,25 V do 35 V. Čip však může dodávat proudy až 1,5 A, což pro některé energetické aplikace nestačí. V tomto ar

ESP8266 Monitorování teploty Nodemcu pomocí DHT11 na lokálním webovém serveru - Získejte pokojovou teplotu a vlhkost ve svém prohlížeči: 6 kroků

ESP8266 Monitorování teploty Nodemcu pomocí DHT11 na lokálním webovém serveru | Získejte pokojovou teplotu a vlhkost ve svém prohlížeči: Ahoj, dnes budeme vyrábět vlhkost a systém monitorování teploty pomocí ESP 8266 NODEMCU & Teplotní čidlo DHT11. Teplota a vlhkost budou získány z DHT11 Sensor & v prohlížeči je vidět, kterou webovou stránku bude spravovat

AWS a IBM: Srovnání služeb IoT: 4 kroky

AWS a IBM: Srovnání služeb IoT: Dnes porovnáváme dva balíčky, které umožňují vyvíjet aplikace IoT z pohledu různých nabídek služeb

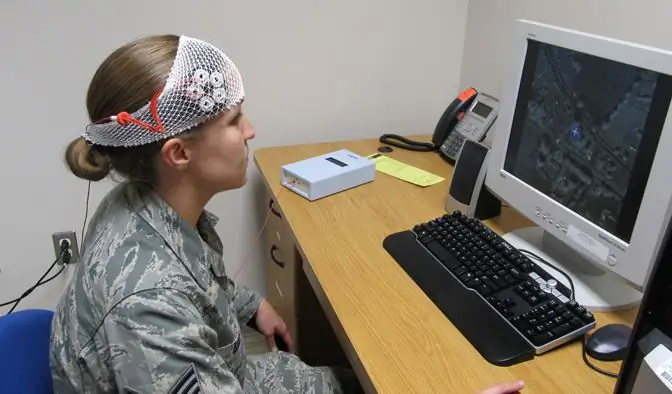

Vybudujte zařízení pro lidské posílení (základní dodávka TDCS): 3 kroky

Postavte zařízení pro lidské posílení (základní nabídka TDCS): Tento instruktážní materiál byl citován renomovaným zdrojem (odkaz ve formátu pdf)! Citace č. 10 v příspěvku „Nové nástroje pro vylepšení neuronů - co neuroetika? " (html odkaz) Croat Med J. 2016 srpen; 57 (4): 392 & 394. doi: 10,3325/cmj.2016.57.392