Obsah:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:22.

- Naposledy změněno 2025-01-23 14:38.

Vzhledem k tomu, že stále více našich životů je odesíláno do velkého cloudu na obloze, kterým je internet, je stále těžší zůstat v bezpečí a soukromí ve svých osobních internetových dobrodružstvích. Ať už přistupujete k citlivým informacím, které chcete uchovat v tajnosti, pokoušíte se obejít omezení týkající se toho, kde nebo co můžete ve své síti procházet, nebo zda chcete jen bezpečnější procházení, nejčastější rada, kterou slyším na zachování bezpečnosti na internetu je použití virtuální soukromé sítě (zkráceně VPN).

VPN nabízejí dvě skvělé služby v jednom balíčku, v tom, že šifrují všechny pakety informací, které jsou přes ně odesílány, a dělají vzdálené služby, které jsou ve stejné síti jako VPN lokální pro počítač, který používáte k připojení. Pokud je můj server VPN v Německu a připojuji se ke své síti VPN z notebooku v Austrálii, můj notebook bude mít nyní IP adresu z Německa!

Hlavním bodem u populárnějších služeb VPN je však to, že mnoho typů zařízení je v situacích, kdy je nelze konfigurovat pro použití klienta VPN, nebo nemají k dispozici klienta VPN. Chceme tedy, aby byla naše zařízení připojena k naší VPN, ale u těchto ostatních počítačů, které se nemohou připojit k jednoduchému klientovi VPN, chceme, aby byla připojena k naší VPN, aniž by věděli, že jsou připojena! Zadejte přístupový bod VPN!

Krok 1: Materiály

Materiály pro tento projekt jsou nízké, ale všechny položky jsou povinné.

Kromě domácího routeru (který předpokládám byste měli mít) budete potřebovat

- 1 Raspberry Pi (nejlépe Raspberry Pi 3 nebo lepší, ale pokud může podporovat ethernetové připojení, mělo by to být v pořádku!)

- 1 ethernetový kabel

- 1 wifi dongle (pokud nepoužíváte Raspberry Pi 3, v takovém případě můžete použít vestavěný wifi

- 1 5V 2amp napájecí zdroj pro Raspberry Pi

Krok 2: Nastavení přístupového bodu Wifi - Část 1 - Statická adresa IP pro Wifi

Před nastavením připojení VPN pro náš přístupový bod Raspberry Pi musíme nastavit Pi jako přístupový bod. K tomu použijeme balíčky hostapd a dnsmasq pro Raspberry Pi. Hostapd je démon uživatelského prostoru pro nastavení bezdrátových přístupových bodů a ověřovacích serverů, zatímco dnsmasq poskytuje síťovou infrastrukturu (DNS, DHCP, zavádění ze sítě atd.) Pro malé sítě a malé síťové směrovače.

Než tedy začnete, ujistěte se, že máte čistý obraz Raspbian OS běžícího na Pi s nejnovějšími aktualizacemi. Také se chcete ujistit, že je váš Raspberry Pi připojen k vašemu routeru prostřednictvím pevného ethernetového připojení, NENÍ wifi! Nakonec budeme přijímat žádosti o připojení z jiných zařízení prostřednictvím našeho modulu wifi, takže nechcete být připojeni ke svému routeru přes stejný modul. Pokud používáte Raspberry Pi Zero nebo starší doplněk (který nemá integrovanou wifi), můžete Raspberry Pi stále používat, stačí vám USB wifi dongle.

Po připojení k Raspberry Pi (přes SSH nebo s monitorem nahoru) zkontrolujte, zda je aktuální

sudo apt-get update

sudo apt-get upgrade

Dále budete chtít stáhnout a nainstalovat hostapd a dnsmasq

sudo apt-get install hostapd dnsmasq

Jakmile jsou balíčky nainstalovány, oba programy se spustí automaticky, ale před jejich spuštěním chceme provést změny v jejich konfiguracích. Sáhneme tedy po ovládání systému, abychom zastavili služby spojené s těmito programy

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

Když jsou služby nyní zastaveny, budeme si chtít přiřadit statickou IP adresu pomocí konfiguračního souboru dhcpcd, který najdete na /etc/dhcpcd.conf

Než to však uděláme, chceme se ujistit, že při přiřazování statické IP adresy odkazujeme na správné rozhraní. Pokud používáte Raspberry Pi 3b nebo Raspberry Pi Zero W, měl by být uveden jako wlan0. Pokud používáte wifi dongle, obvykle mi připadá trochu jednodušší připojit wifi dongle k routeru, chytit novou IP adresu a poté zkontrolovat připojení a najít vaše rozhraní. Rozhraní můžete zkontrolovat spuštěním následujícího příkazu

ifconfig

Pokud zkontrolujete horní obrázek připojený k tomuto kroku, můžete vidět (minus redigované IP adresy) rozhraní přiřazená mému Raspberry Pi. V mém případě používám wlan0, ale to závisí na vašem nastavení. Jak jsem již zmínil, pokud používáte wifi dongle, připojte se k síti, spusťte příkaz ifconfig a jakékoli rozhraní, které má platnou IP adresu a není „eth0“nebo „lo“, bude požadovaným rozhraním použít.

Nyní, když vím, jaké rozhraní je pro můj wifi adaptér, mohu mu v konfiguračním souboru dhcpcd přiřadit statickou IP adresu! Vyvolejte konfiguraci ve svém oblíbeném editoru (používám nano).

sudo nano /etc/dhcpcd.conf

Ve spodní části konfigurace chceme přidat následující řádky, ale nahradit „wlan0“jakýmkoli rozhraním:

rozhraní wlan0 static ip_address = 192.168.220.nohook wpa_supplicant

Tento příkaz dělá, že vytvoří statickou IP adresu 192.168.220.1 a poté řekne rozhraní wlan0, aby se nepřipojovalo k ovladači wpa_supplicant, který se obvykle používá pro připojení tohoto rozhraní k jiným sítím. Děláme to proto, abychom (případně) mohli vysílat vlastní signál přes rozhraní wlan0, místo abychom se připojovali k síti přes toto rozhraní.

Pokud k provedení těchto změn používáte nano, uložte změny stisknutím kláves ctrl+x a poté Y a poté zadáním uložte soubor a ukončete práci s nano. (mějte na paměti, že v tomto tutoriálu budeme trochu vstupovat a vystupovat z nano).

Nakonec, aby se tyto změny projevily, budete muset buď restartovat Pi, nebo restartovat službu dhcpcd a znovu načíst konfiguraci a použít tyto změny

sudo systemctl restart dhcpcd

Chvíli počkejte a poté znovu spusťte příkaz ifconfig a zkontrolujte, zda se vaše změny projevily. Přiznávám, někdy jsem to zkusil a můj router má stále platnou zápůjčku IP adresy, kterou jsem používal, takže si ponechá starou adresu. Pokud tomu tak je, dvakrát zkontrolujte vše v konfiguraci a restartujte službu dhcpcd znovu.

Náš wifi adaptér (měl by) nyní má statickou IP adresu!

Další konfigurace hostapd a dnsmasq!

Krok 3: Nastavení přístupového bodu Wifi - část 2 - Konfigurace Hostapd

Když se dhcpcd.conf změní z cesty, je čas začít s hostapd! Začněte vytvořením nového souboru hostapd.conf ve vašem oblíbeném textovém editoru (pro mě opět v nano!)

sudo nano /etc/hostapd/hostapd.conf

Když vyvoláte konfigurační soubor, zkopírujte následující text a vložte jej do konfigurace.

rozhraní = wlan0driver = nl80211

hw_mode = g kanál = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Název a heslo sítě Wifi BYSTE MĚLI ZMĚNIT toto ssid = Pi-WifiFoLife # Heslo sítě wpa_passphrase = Y0uSh0uldCh@ng3M3

Jakmile to vložíte, najděte v dolní části poslední sekci s „ssid =“a „wpa_passphrase =“. Tomu se bude říkat wifi síť, kterou nastavujeme, a jaké je heslo pro připojení k wifi síti, kterou nastavujeme. TAK SE JISTĚME TO ZMĚNIT NA NĚCO JINÉHO! Byl jsi varován.

Pokud místo vestavěného wifi používáte wifi dongle, budete muset změnit sekci rozhraní v horní části konfigurace tak, aby odpovídala rozhraní pro váš wifi dongle. Možná budete muset také změnit ovladač v závislosti na modelu wifi dongle, který používáte. Pokud jde o (většinou komplexní) seznam kompatibilních wifi donglů, jejich odpovídajících ovladačů a stránek podpory, shledal jsem tuto stránku velmi užitečnou! Pokud se zaseknete, zkontrolujte také stránku podpory pro produkt, který používáte. Pamatujte si, že pokud jste se mohli v tutoriálu připojit k vaší síti dříve pomocí wifi dongle, znamená to, že by někde měl být funkční ovladač pro dongle na vašem pi !!!

Nyní, když máme nový konfigurační soubor, musíme se ujistit, že řekneme procesům hostapd, aby odkazovali na nový konfigurační soubor! začněte s následujícím:

sudo nano/etc/default/hostapd

Najděte v souboru, který jsme právě otevřeli, řádek # DAEMON_CONF = "" a změňte jej na DAEMON_CONF = "/etc/hostapd/hostapd.conf" (ujistěte se, že na začátku odznačujete znak #, abyste odkomentovali pole!)

Existuje ještě jeden konfigurační soubor pro hostapd, který musíme aktualizovat. Spusťte následující příkaz:

sudo nano /etc/init.d/hostapd

Tato změna je téměř totožná s předchozí. Najděte sekci DAEMON_CONF = a nahraďte ji DAEMON_CONF =/etc/hostapd/hostapd.conf

Poté soubor uložte a ukončete jej!

Hostapd je nyní nakonfigurován!

Krok 4: Konfigurace DNSMasq a přesměrování IP

Když je hostitelapd nyní nakonfigurován (i když ještě neběží), můžeme nyní přejít na dnsmasq!

Než se vrhneme do úpravy konfiguračních souborů, můžeme pokračovat a přejmenovat jeden z původních konfiguračních souborů, protože nebudeme používat nic, co je v tomto konkrétním konfiguračním souboru.

Udělat rychlý příkaz mv s novým názvem souboru by mělo stačit

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Poté vytvořte nový konfigurační soubor!

sudo nano /etc/dnsmasq.conf

Aniž bych se dostal příliš do tohoto, zkopíroval bych následující a vložil jej do nového souboru

interface = wlan0 # Použijte rozhraní wlan0 (nebo jakékoli jiné rozhraní je vaše bezdrátové) server = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # rozsah IP a doba pronájmu

Horní řádek této konfigurace je pro rozhraní, které používáme k vysílání našeho signálu, prostřední řádek je pro našeho poskytovatele služby Doman Name Service a potom spodní řádek je rozsah IP adres, které bude Pi přiřazovat uživatelům, kteří se připojují k Pi Wifi. Pokračujte a uložte tento soubor a poté ukončete práci s nano (nebo vim nebo čímkoli, co používáte pro změny souborů).

Dále musíme nastavit konfigurační soubor systctl.conf tak, aby přesměroval veškerý provoz přicházející do bezdrátového rozhraní přes ethernetové připojení

sudo nano /etc/sysctl.conf

V tomto konfiguračním souboru stačí odkomentovat řádek #net.ipv4.ip_forward = 1 a uložit/opustit tento konfigurační soubor.

Nyní, když máme nastaveno přesměrování, chceme nastavit NAT (Network Address Translation) mezi bezdrátovým rozhraním (wlan0) a ethernetovým rozhraním (eth0). To pomáhá přesměrovat veškerý provoz z wifi na připojení ethernet (a případně VPN!).

Přidejte nové pravidlo na iptable pro přesměrování NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Pravidlo je nyní nastaveno, ale iptable je vyprázdněn při každém restartu Raspberry Pi, takže toto pravidlo musíme uložit, aby se dalo (znovu) načíst při každém restartu našeho Pi.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Pravidlo je nyní uloženo, ale musíme aktualizovat lokální konfigurační soubor rc.local Pi, abychom se ujistili, že je načten pokaždé!

Otevřete soubor rc.local ve svém oblíbeném editoru

sudo nano /etc/rc.local

a najděte sekci, která říká exit 0

Hned nad tento řádek (nesmažte to!) Přidejte následující příkaz, který znovu načte námi nastavené pravidlo NAT. Nyní by to mělo vypadat takto

iptables-restore </etc/iptables.ipv4.nat exit0

Uložte a ukončete tento soubor a nyní by měly být pro přístupový bod provedeny všechny naše konfigurace!

Jediné, co musíme udělat, je spustit služby hostapd a dnsmasq a restartovat náš Raspberry Pi!

spuštění služby sudo hostapd

sudo service dnsmasq start

Otestujte, abyste se ujistili, že vidíte svůj nový přístupový bod. Pokud je vše nastaveno správně, měli byste nyní mít na svém Raspberry Pi přístupový bod wifi! Nyní restartujte pí

sudo restart

Další, nastavení připojení OpenVPN!

Krok 5: Nastavení OpenVPN a konfigurace poskytovatele služeb VPN

Nyní, když naše Pi vysílá wifi, je čas na nastavení openvpn! Začneme instalací openvpn prostřednictvím apt-get install

sudo apt -get install openvpn -y

Poté, co openvpn dokončí instalaci, musíme přejít na místo, kam budeme ukládat naše ověřovací pověření a konfigurační soubor openvpn.

cd /etc /openvpn

První věcí, kterou zde uděláme (v souboru /etc /openvpn), je nastavení textového souboru, do kterého budeme ukládat naše uživatelské jméno a heslo pro službu VPN, kterou používáme.

sudo nano auth.txt

Vše, co potřebujeme, je uložit uživatelské jméno a heslo do tohoto souboru, nic jiného.

uživatelské jméno

Heslo

Měl bych dodat, že v tomto okamžiku byste měli mít představu o tom, koho chcete použít jako službu VPN pro svá připojení. Existuje široká debata o tom, která služba je nejlepší nebo nejbezpečnější, takže se porozhlédněte a podívejte se také na recenze! Pro účely tohoto tutoriálu používám soukromý přístup k internetu (PIA). Jsou poměrně levné a jsou uznávány jako velmi spolehlivé! Můžete také nastavit svou VPN tak, aby skončila téměř ve všech hlavních oblastech světa! Kanada? Rusko? Japonsko? Není problem!

Pokud používáte soukromý přístup k internetu, mají také praktickou část svého webu, kde můžete sestavit typ konfiguračního souboru openvpn, který můžete použít v tomto nastavení! Existují i jiné typy konfigurací openvpn, které můžete použít u jiných poskytovatelů, ale rozhodl jsem se vybrat tento.

Bez ohledu na poskytovatele služeb, kterého si vyberete, potřebujete k připojení soubor připojení openvpn (pro typ souboru by měl končit příponou.ovpn) od uvedeného poskytovatele služeb. Pro jednoduchost jsem před načtením na svůj Raspberry Pi přejmenoval svůj „connectionprofile.ovpn“. Jakmile si stáhnete soubor.ovpn na Pi nebo jej přenesete na Pi, zkontrolujte, zda je soubor v /etc /openvpn na vašem Pi.

Po přesunutí otevřeného souboru vpn do správné složky pak musíme změnit typ souboru, protože openvpn očekává konfigurační soubor, který končí.conf místo.ovpn. Když jsem to udělal, stále jsem chtěl zachovat původní soubor neporušený, pro případ, že by se stalo něco funky, tak jsem použil příkaz cp (protože jste v /etc /openvpn, budete muset ke spuštění použít oprávnění sudo tento příkaz)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

S vytvořenou konfigurací profilu openvpn musíme provést rychlou změnu, abychom dodali naše přihlašovací údaje, takže je čas znovu vypustit nano!

sudo nano /etc/openvpn/connectionprofile.conf

Budete chtít najít řádek auth-user-pass a nahradit jej souborem auth-user-pass auth.txt

To říká openvpn, aby si vzal soubor s přihlašovacími údaji, který jsme dříve používali při ověřování námi zadaného profilu.

Uložte a ukončete konfigurační soubor profilu!

To by mělo být pro nastavení VPN vše, ale před nastavením automatického spuštění služby VPN budeme chtít vyzkoušet, zda byla všechna naše konfigurace správně nastavena. Chcete -li otestovat připojení VPN, spusťte následující příkaz

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Měli byste vidět spoustu posouvání textu, protože Pi provádí pokusy o připojení k poskytovateli služeb VPN (doufejme, že žádné chybové zprávy!), Ale chcete to nechat, dokud se v okně nezobrazí Inicializační sekvence dokončena. Pokud to nakonec uvidíte, znamená to, že vaše Pi je připojeno k vašemu poskytovateli služeb VPN! Můžete pokračovat a zabít proces stisknutím ctrl + c v okně terminálu.

Nyní, když VPN funguje, musíme vymazat aktuální iptables. Můžeme to dokončit pomocí následujících tří příkazů

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Protože jsme vyprázdnili iptables, musíme resetovat pravidlo nat, které jsme vytvořili dříve v tomto kurzu, spuštěním následujícího příkazu (tento příkaz by měl vypadat povědomě!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Nyní můžeme tuto konfiguraci uložit přes předchozí konfiguraci, kterou jsme sestavili zpět v předchozím kroku. (tento příkaz by měl také vypadat povědomě!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Nyní, když máme nastavená pravidla NAT, musíme změnit výchozí konfiguraci pro openvpn, aby používala profil, který jsme nastavili. Děláme to úpravou konfiguračního souboru v/etc/default/openvpn

sudo nano/etc/default/openvpn

Najděte řádek, který říká #autostart = "all", odkomentujte tento řádek a změňte jej na název konfiguračního souboru openvpn (samozřejmě minus.conf!) Takže v mém případě změním řádek na autostart = " profil připojení"

a poté uložte a ukončete tento konfigurační soubor!

To by mělo být pro nastavení VPN vše! Stačí restartovat Pi a ověřit, že vše funguje, připojením k hotspotu a kontrolou vaší IP adresy prostřednictvím webu, jako je whatismyip.com.

U této konfigurace existuje možnost, že by IP adresa vašeho routeru mohla uniknout prostřednictvím úniku DNS. To můžeme napravit změnou DNS, na který odkazujeme v souboru dhcpcd.conf, tak, aby směřoval na externí službu DNS, jako je Cloudflare!

Otevřete soubor dhcpcd.conf ve svém oblíbeném editoru:

sudo nano /etc/dhcpcd.conf

Vyhledejte řádek v konfiguračním #statickém názvu_domény_služby = 192.168.0.1, odkomentujte řádek a změňte jej na následující: statický název_domény_služby = 1.1.1.1 a uložte/ukončete konfigurační soubor. Restartujte Pi ještě jednou a nyní můžete dvakrát zkontrolovat, zda IP adresa vašeho routeru neuniká přes ipleak.net.

Další věc, kterou je třeba si uvědomit, je IP adresa vašeho routeru, která může být uniknuta přes WebRTC. WebRTC je platforma, kterou používají všechny moderní prohlížeče k lepší standardizaci komunikace včetně rychlých zpráv, videokonferencí a streamování zvuku a videa. Vedlejším produktem této platformy je, že pokud ji nezaškrtnete, může z ní uniknout IP adresa vašeho routeru, pokud jste připojeni k VPN. Nejsnadnějším způsobem, jak tomu zabránit, je použití rozšíření prohlížeče nebo pluginů, jako je například webrtc-leak-prevent.

Když máte nyní vše nastaveno na vašem pi, pokud chcete zajistit šifrování veškerého vašeho internetového provozu, můžete se připojit k tomuto hotspotu a veškerý váš provoz bude šifrován prostřednictvím VPN!

Doufám, že se vám můj Instructable líbil, teď jděte zabezpečit všechny wifi !!

Doporučuje:

Jednoduchá automatizovaná modelová železnice z bodu do bodu: 10 kroků (s obrázky)

Jednoduchá automatizovaná modelová železnice Point to Point: Mikrokontroléry Arduino jsou skvělé k automatizaci rozvržení modelové železnice. Automatizace rozvržení je užitečná pro mnoho účelů, jako je umístění rozvržení na displej, kde lze operaci rozložení naprogramovat tak, aby jezdila vlaky v automatické sekvenci. Já

Automatizovaná modelová železnice z bodu do bodu s vlečkou: 10 kroků (s obrázky)

Automatizovaná modelová železnice Point to Point s Yard Siding: Mikrokontroléry Arduino otevírají velké možnosti v modelové železnici, zvláště pokud jde o automatizaci. Tento projekt je příkladem takové aplikace. Jedná se o pokračování jednoho z předchozích projektů. Tento projekt se skládá z jednoho

Ovládání až 68 bodů pomocí Arduino Mega a ESP8266: 14 kroků

Ovládání až 68 bodů pomocí Arduino Mega a ESP8266: Prostřednictvím elektrického schématu, které jsem dal k dispozici ve formátu PDF, je v dnešním projektu Arduino Mega připojeno k ESP8266, aby fungovalo WiFi. Obvod, zejména pro automatizaci bytů, pracuje také s Bluetooth a je

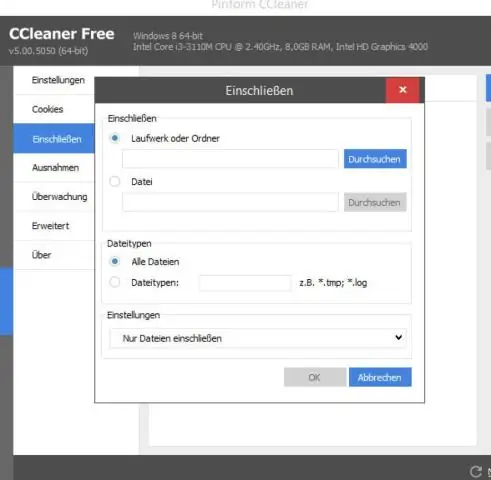

Zabezpečte skartování jednotlivých souborů pomocí funkce Odeslat do pomocí programu Ccleaner: 4 kroky

Secure Shred Individual Files using Send to With Ccleaner: This Instructable will show you have to add a Send To option to your right click which will allow you to delete file with CCleaner

Zabezpečte skartování jednotlivých souborů pomocí funkce Odeslat do pomocí Ccleaner V2: 4 kroky

Secure Shred Individual Files using Send to With Ccleaner V2: This is an improved version of my previous tutorial to add a shredding option to your right click "context" menu in explorer that will allow you to skart files via Ccleaner. This method offers a more přímý přístup a soe nevyžadují přidání do