Obsah:

- Krok 1: Nainstalujte si KALI LINUX

- Krok 2:

- Krok 3:

- Krok 4:

- Krok 5:

- Krok 6:

- Krok 7:

- Krok 8:

- Krok 9:

- Krok 10:

- Krok 11:

- Krok 12:

- Krok 13:

- Krok 14:

- Krok 15:

- Krok 16:

- Krok 17:

- Krok 18:

- Krok 19:

- Krok 20:

- Krok 21:

- Krok 22:

- Krok 23:

- Krok 24:

- Krok 25:

- Krok 26:

- Krok 27:

- Krok 28:

- Krok 29:

- Krok 30: ZAČÁTEK HACKOVÁNÍ !!!!!!!

- Krok 31:

- Krok 32:

- Krok 33:

- Krok 34:

- Krok 35:

- Krok 36:

- Krok 37:

- Krok 38:

- Krok 39:

- Krok 40:

- Krok 41:

- Krok 42:

- Krok 43:

- Krok 44:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 08:19.

- Naposledy změněno 2025-06-01 06:08.

Kali Linux lze použít pro mnoho věcí, ale pravděpodobně je nejlépe známý pro svou schopnost penetračního testu neboli „hackování“sítí WPA a WPA2. Existují stovky aplikací pro Windows, které tvrdí, že mohou hacknout WPA; nechytej je! Jsou to jen podvody, které používají profesionální hackeři, aby nalákali nováčky nebo rádoby hackery, aby se nechali hacknout sami. Hackeři se do vaší sítě mohou dostat pouze jedním způsobem, a to pomocí operačního systému založeného na Linuxu, bezdrátové karty schopné režimu monitorování a aircrack-ng nebo podobné. Všimněte si také, že i u těchto nástrojů není praskání Wi-Fi pro začátečníky. Hraní s ním vyžaduje základní znalosti o tom, jak funguje ověřování WPA, a mírnou znalost Kali Linuxu a jeho nástrojů, takže každý hacker, který získá přístup do vaší sítě, pravděpodobně není žádný začátečník.

POZNÁMKA*POUŽÍVEJTE TO S POVOLENÍM JINÝCH WIFI, V KTERÝCH TENTO TEST testujete

POUŽÍVEJTE TO NA VLASTNÍ RIZIKO !!

Krok 1: Nainstalujte si KALI LINUX

Nejprve musíme stáhnout Kali z https://kali.org/downloads/. Pokud máte 64bitový počítač (jako já), pravděpodobně budete chtít 64bitovou verzi Kali z důvodů výkonu. Rozbalte rozevírací nabídku a najděte požadovanou verzi. Vyberte 64bitovou verzi POUZE, pokud máte 64bitový počítač.

Krok 2:

Pokud nemáte torrent program, klikněte na „ISO“vedle příslušné verze Kali a když se ve vašem prohlížeči objeví oznámení o stažení, vyberte „Uložit“a uložte jej na snadno zapamatovatelné místo. Pokud ano torrent program, pak vřele doporučuji použít možnost torrent, protože je mnohem rychlejší. Klikněte na „Torrent“vedle příslušné verze Kali a uložte soubor „.torrent“na snadno zapamatovatelné/přístupné místo. Nyní otevřete svůj program Torrent (používám uTorrent), klikněte na „Přidat nový torrent“, vyberte „.torrent”a vyberte příslušné možnosti pro jeho stažení. Nyní počkejte, až se Kali stáhne, což může trvat několik hodin, v závislosti na rychlosti vašeho internetu.

Krok 3:

Když Kali dokončí stahování, otevřete VMware Player a klikněte na Vytvořit nový virtuální STROJ.

Krok 4:

V okně, které se otevře, vyberte soubor instalačního disku disku (iso), vyhledejte umístění a vyberte soubor ISO systému Kali Linux, který jste právě stáhli.

Krok 5:

V dalším kroku vyberte název virtuálního počítače. Pojmenuji to Tutorial Kali pro tento tutoriál. Také pro něj musíte vybrat umístění, doporučuji vytvořit složku s názvem „Virtuální počítače“v Dokumentech. Poté klikněte na Další.

Krok 6:

V dalším kroku musíte vybrat maximální velikost pro Kali. Doporučuji udělat alespoň 30 GB, protože Kali má tendenci se v průběhu času rozšiřovat. Jakmile zadáte požadovanou hodnotu (ne méně než 20 GB), změňte další možnost Uložit virtuální disk jako jeden soubor a klikněte na Další.

Krok 7:

V dalším okně musíme přizpůsobit některá nastavení hardwaru, takže klikněte na tlačítko Přizpůsobit hardware ….

Krok 8:

Nyní se vám zobrazí okno Hardware. V levém podokně okna vyberte Paměť a posuňte jezdec na pravé straně alespoň na 512 MB*. Protože mám v počítači 8 GB RAM, dám to na 2 GB (2 000 Mb). *Všimněte si, že byste měli virtuálnímu počítači dát maximálně polovinu paměti RAM nainstalované ve vašem počítači. Pokud má váš počítač 4 GB RAM, pak maximální velikost, na kterou jej chcete posunout, jsou 2 GB. Pokud má váš počítač 8 GB, můžete přejít maximálně na 4 GB atd

Nyní v levém podokně zvýrazněte Procesory. Tato možnost opravdu závisí na vašem počítači, pokud máte více procesorů, můžete vybrat dva nebo více. Pokud máte běžný počítač se dvěma nebo méně, doporučuji nechat toto číslo na jedné.

Pokračujte kliknutím na Síťový adaptér v levém podokně. Na pravé straně přesuňte tečku na možnost Bridged (top). Nyní klikněte na tlačítko Konfigurovat adaptéry.

V malém okně, které se objeví, zrušte zaškrtnutí všech políček kromě políčka vedle běžného síťového adaptéru a stiskněte OK.

Nyní můžete kliknout na Zavřít v dolní části okna Hardware a poté v Průvodci kliknout na Dokončit

Krok 9:

Po kliknutí na Dokončit se okno zavře a nový soubor virtuálního počítače bude přidán do knihovny virtuálních počítačů. Nyní vše, co musíme udělat, je spustit Kali a nainstalovat jej! Chcete -li to provést, zvýrazněte název nově vytvořeného virtuálního počítače kliknutím na něj a v pravém podokně klikněte na Přehrát virtuální počítač

Krok 10:

V zaváděcí nabídce přejděte pomocí kláves se šipkami dolů na položku Grafická instalace a stiskněte klávesu Enter.

Krok 11:

Na další obrazovce se zobrazí výzva k výběru upřednostňovaného jazyka, můžete jej vybrat pomocí myši a poté kliknout na Pokračovat.

Krok 12:

Na další obrazovce vyberte svou polohu a stiskněte Pokračovat.

Nyní vás požádá o standardní mapu klíčů. Pokud používáte standardní americkou anglickou klávesnici, klikněte na Pokračovat.

Krok 13:

Počkejte, až Kali dokončí detekci hardwaru ve vašem počítači. Během toho se vám může zobrazit tato obrazovka:

Krok 14:

Stačí na další obrazovce kliknout na Pokračovat a vybrat Nekonfigurovat síť v tuto chvíli.

Krok 15:

Nyní budete požádáni o zadání názvu hostitele, což je něco jako název počítače. Můžete zadat cokoli chcete, nebo to můžete nechat jako kali. Až budete hotovi, stiskněte Pokračovat.

Krok 16:

Kali vás nyní požádá o zadání hesla pro root (hlavní) účet. Ujistěte se, že si toto heslo snadno zapamatujete, pokud jej zapomenete, budete muset Kali znovu nainstalovat. Poté, co zadáte a znovu zadáte heslo podle svého výběru, klikněte na Pokračovat.

Krok 17:

Další krok se vás zeptá na časové pásmo, vyberte jej a klikněte na Pokračovat.

Krok 18:

Počkejte, až Kali detekuje diskové oddíly. Až se vám zobrazí další krok, vyberte možnost Průvodce - použít celý disk. (toto je obvykle nejlepší možnost), poté klikněte na Pokračovat.

Krok 19:

Instalační program nyní potvrdí, že chcete použít tento oddíl. Stiskněte Pokračovat

Objeví se ještě jedna otázka ohledně oddílu. Vyberte možnost, která říká Všechny soubory v jednom oddílu, a klikněte na Pokračovat.

Krok 20:

Potvrďte, že chcete provést tyto změny, výběrem Dokončit dělení a zapsat změny na disk. Poté stiskněte Pokračovat.

Krok 21:

Poslední otázka! Přesunutím tečky na Ano a klepnutím na Pokračovat potvrďte, že tyto změny opravdu chcete provést.

Krok 22:

Dobře, Kali dokončila instalaci a nyní se vám zobrazí okno s dotazem na síťové zrcadlo. Stačí vybrat Ne a kliknout na Pokračovat.

Krok 23:

Po několika minutách se vás instalační program zeptá, zda chcete nainstalovat zavaděč GRUB. Klikněte na Ano a pokračovat.

Krok 24:

Po restartování a zobrazení obrazovky „přihlášení“klikněte na „Jiné …

Krok 25:

Do pole zadejte uživatelské jméno root a stiskněte Enter nebo klikněte na „Přihlásit se“

Krok 26:

Na další obrazovce zadejte heslo, které jste vytvořili dříve, a stiskněte Enter nebo znovu klikněte na „Přihlásit se“.

Krok 27:

Pokud zadáte heslo/uživatelské jméno nesprávně, dostanete tuto zprávu

Krok 28:

Zkuste to znovu a nezapomeňte použít heslo, které jste vytvořili dříve.

Krok 29:

NYNÍ Nainstalovali jste KALI LINUX WOW:):):):).

Krok 30: ZAČÁTEK HACKOVÁNÍ !!!!!!!

Spusťte Kali Linux a přihlaste se, nejlépe jako root.

Krok 31:

Připojte bezdrátový adaptér podporující vstřikování (pokud to karta vašeho počítače nepodporuje). Pokud používáte Kali ve VMware, možná budete muset kartu připojit pomocí ikony v nabídce zařízení.

Krok 32:

Odpojte se od všech bezdrátových sítí, otevřete terminál a zadejte airmon-ng

Zobrazí se seznam všech bezdrátových karet, které podporují režim monitorování (nikoli vstřikování). Pokud nejsou uvedeny žádné karty, zkuste kartu odpojit a znovu připojit a zkontrolujte, zda podporuje režim monitoru. Můžete zkontrolovat, zda karta podporuje režim monitoru, zadáním ifconfig do jiného terminálu, pokud je karta uvedena v ifconfig, ale nezobrazuje se ve vzduchu, karta ji nepodporuje. Zde můžete vidět, že moje karta podporuje režim monitoru a že je uvedena jako wlan0.

Krok 33:

Zadejte airmon-ng start a poté rozhraní vaší bezdrátové karty. moje je wlan0, takže můj příkaz by byl: airmon-ng start wlan0

Zpráva „(režim monitoru povolen)“znamená, že karta byla úspěšně uvedena do režimu monitorování. Všimněte si názvu nového rozhraní monitoru, mon0.

EDIT: Chyba, která byla nedávno objevena v Kali Linuxu, způsobuje, že airmon-ng nastaví kanál jako pevný „-1“při prvním povolení mon0. Pokud se vám zobrazí tato chyba nebo prostě nechcete riskovat, po povolení mon0 postupujte takto: Zadejte: ifconfig [rozhraní bezdrátové karty] dolů a stiskněte Enter. Nahraďte [rozhraní bezdrátové karty] názvem rozhraní, na kterém jste povolili mon0; pravděpodobně nazýván wlan0. To deaktivuje bezdrátovou kartu v připojení k internetu a místo toho se může soustředit na režim monitoru. Poté, co deaktivujete mon0 (dokončíte bezdrátovou část tutoriálu), budete muset povolit wlan0 (nebo název bezdrátového rozhraní) zadáním: ifconfig [rozhraní bezdrátové karty] nahoru a stisknutím klávesy Enter.

Krok 34:

Zadejte airodump-ng a za ním název nového rozhraní monitoru, které je pravděpodobně mon0

Pokud se zobrazí chyba „pevný kanál -1“, podívejte se na výše uvedenou úpravu.

Krok 35:

Airodump nyní zobrazí seznam všech bezdrátových sítí ve vaší oblasti a spoustu užitečných informací o nich. Vyhledejte svou síť nebo síť, ke které máte oprávnění k penetračnímu testu. Jakmile najdete svou síť v stále se rozšiřujícím seznamu, proces zastavíte stisknutím Ctrl + C na klávesnici. Všimněte si kanálu vaší cílové sítě.

Krok 36:

Zkopírujte BSSID cílové sítě

Nyní zadejte tento příkaz: airodump -ng -c [kanál] --bssid [bssid] -w/root/Desktop/[rozhraní monitoru] Nahraďte [kanál] kanálem vaší cílové sítě. Vložte síťové BSSID, kde je [bssid], a nahraďte [interface monitoru] názvem vašeho rozhraní s podporou monitoru (mon0).

Kompletní příkaz by měl vypadat takto: airodump -ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w/root/Desktop/mon0

Nyní stiskněte Enter.

Krok 37:

Airodump nyní monitoruje pouze cílovou síť, což nám umožňuje zachytit o ní konkrétnější informace. To, co ve skutečnosti nyní děláme, je čekání na připojení nebo opětovné připojení zařízení k síti, což donutí směrovač vyslat čtyřsměrný handshake, který musíme zachytit, aby bylo možné prolomit heslo. Na ploše by se také měly zobrazit čtyři soubory, zde bude podání ruky uloženo při zachycení, takže je nesmažte! Ale opravdu nebudeme čekat na připojení zařízení, ne, to netrpěliví hackeři nedělají. Ve skutečnosti použijeme další skvělý nástroj, který patří do sady aircrack, aireplay-ng, abychom tento proces urychlili. Místo čekání na připojení zařízení hackeři pomocí tohoto nástroje přinutí zařízení znovu se připojit odesláním deauthentication (deauth) paketů do zařízení, takže si myslí, že se musí znovu připojit k routeru. Samozřejmě, aby tento nástroj fungoval, musí být nejprve připojen k síti někdo jiný, takže sledujte airodump-ng a počkejte, až se objeví klient. Může to trvat dlouho, nebo může trvat jen sekundu, než se ukáže první. Pokud se po dlouhém čekání žádný neobjeví, je možné, že je síť právě teď prázdná, nebo jste od ní příliš daleko.

Na tomto obrázku vidíte, že se v naší síti objevil klient, což nám umožňuje zahájit další krok.

Krok 38:

nechte běžet airodump-ng a otevřete druhý terminál. Do tohoto terminálu zadejte tento příkaz: aireplay-ng -0 2 -a [router bssid] -c [client bssid] mon0 -0 je zkratka pro režim deauth a 2 je počet paketů deauth k odeslání. -a označuje bssid přístupového bodu (routeru), nahraďte [router bssid] BSSID cílové sítě, což je v mém případě 00: 14: BF: E0: E8: D5. -c označuje klientské BSSID, uvedené na předchozím obrázku. Nahraďte [client bssid] BSSID připojeného klienta, bude to uvedeno pod „STATION“. A samozřejmě, mon0 znamená pouze rozhraní monitoru, změňte jej, pokud je vaše jiné. Můj kompletní příkaz vypadá takto: aireplay-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Krok 39:

Po stisknutí klávesy Enter uvidíte aireplay-ng odeslání paketů a během chvilky byste měli vidět tuto zprávu na obrazovce airodump-ng!

Krok 40:

To znamená, že podání ruky bylo zachyceno, heslo je v nějaké či jiné podobě v rukou hackera. Můžete zavřít terminál aireplay-ng a stisknout Ctrl + C na terminálu airodump-ng, abyste zastavili monitorování sítě, ale nezavírejte jej, jen abyste později potřebovali některé informace.

Krok 41:

Tím je externí část tohoto tutoriálu ukončena. Od této chvíle je proces zcela mezi vaším počítačem a těmito čtyřmi soubory na ploše. Vlastně ten.cap, ten je důležitý. Otevřete nový terminál a zadejte tento příkaz: aircrack -ng -a2 -b [router bssid] -w [cesta k seznamu slov] /root/Desktop/*.cap -a je metoda, kterou aircrack použije k prolomení podání ruky, 2 = metoda WPA. -b znamená bssid, nahraďte [router bssid] BSSID cílového routeru, můj je 00: 14: BF: E0: E8: D5. -w znamená slovo, nahraďte [cesta k seznamu slov] cestou k seznamu slov, který jste si stáhli. V kořenové složce mám seznam slov s názvem „wpa.txt“. /root/Desktop/*.cap je cesta k souboru.cap, který obsahuje heslo, * znamená divokou kartu v Linuxu, a protože předpokládám, že na ploše nejsou žádné jiné soubory.cap, mělo by to fungovat dobře tak jak to je. Můj kompletní příkaz vypadá takto: aircrack-ng -a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

Nyní stiskněte Enter

Krok 42:

Aircrack-ng nyní zahájí proces prolomení hesla. Prolomí to však pouze v případě, že se heslo náhodou nachází v seznamu slov, který jste vybrali. Někdy není. Pokud je tomu tak, pak můžete pogratulovat majiteli k tomu, že je „neproniknutelný“, samozřejmě až poté, co vyzkoušíte každý seznam slov, který by hacker mohl použít nebo vytvořit! Prolomení hesla může trvat dlouho v závislosti na velikosti seznamu slov. Můj šel velmi rychle.

Krok 43:

Heslo do naší testovací sítě bylo „nezabezpečené“a zde můžete vidět, že ho aircrack našel. Pokud najdete heslo bez slušného boje, změňte si heslo, pokud je to vaše síť. Pokud pro někoho provádíte penetrační testování, řekněte mu, aby si co nejdříve změnil heslo.

Krok 44:

Pokud chcete všechny tyto kroky přeskočit a chcete hacknout jediným kliknutím! Stáhněte si můj nástroj AutoWifiPassRetriever zde - geekofrandom.blogspot.com

Doporučuje:

Instalace Linuxu: 8 kroků

Instalacion De Linux: En este instructable aprenderemos como installr el sistema operative of Linux Bodhi 5

Běh bez obrazovky / displeje (bez hlavy) na Raspberry Pi nebo jiných počítačích založených na Linuxu / unixu: 6 kroků

Běh bez obrazovky / displeje (bez hlavy) na Raspberry Pi nebo jiných počítačích založených na Linuxu / unixu: Když si většina lidí koupí Raspberry PI, myslí si, že potřebují obrazovku počítače. Nevyhazujte peníze za zbytečné počítačové monitory a klávesnice. Neztrácejte čas přesunem klávesnic a monitorů mezi počítači. Nezapínejte televizi, když není

Proměňte IPod Nano v přehrávač tichých filmů (bez Linuxu): 6 kroků

Proměňte IPod Nano v přehrávač tichých filmů (bez Linuxu): Vymyslel jsem způsob, jak přehrávat němé filmy na iPodu Nano. Využitím funkce „Procházení fotografií pomocí rolovacího kolečka“(přičemž zabíráte celou nano obrazovku) můžete převzít úžasnou kontrolu nad videem. P.s Budete potřebovat Adob

Blikání Meraki / Accton / Fonero s OpenWRT pomocí Linuxu: 3 kroky

Flashing Meraki / Accton / Fonero With OpenWRT Using Linux: This instructable will show you how to flash your Meraki / Accton / Fonero hardware with OpenWRT Linux using a Linux PC. Autorský web: http://ruckman.net

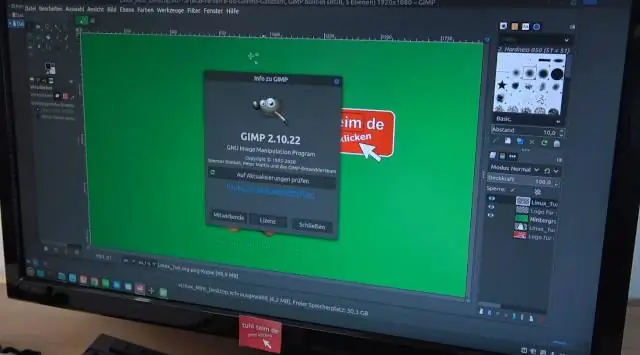

(Snadné) Grafika ATI v Linuxu pomocí Fglrx: 3 kroky

(Snadné) Grafiky ATI v Linuxu pomocí Fglrx: Dobře, po instalaci Linuxu, pokud se chcete zbavit poskytovaných základních ovladačů videa, musíte nainstalovat fglrx. fglrx je ovladač videa poskytovaný AMD/ATI pro grafické karty Radeon a FireGL pro Linux a existuje mnoho dalších